- Zero Trust Modeline Giriş: Geleneksel Güvenlikten Paradigma Değişikliğine

- Zero Trust Nedir?

- Zero Trust Modeli

- Zero Trust’ın Temel Prensipleri ve Güvenlik Yaklaşımı

- Zero Trust Stratejisi

- Zero Trust Yaklaşımı

- Zero Trust Prensibi

- Erişim Kontrolünde Zero Trust: Kimlik Doğrulama ve Yetkilendirme

- Kimlik Doğrulama

- Yetkilendirme

- Ağ Güvenliğinde Sıfır Güven: Mikrosegmentasyon ve Kademelendirme

- Sıfır Güven Nedir?

- Mikrosegmentasyon ve Kademelendirme

- Sonuç

- Veri Koruma ve Sızma Engelleme: Zero Trust ve Uçtan Uca Şifreleme

- Uçtan Uca Şifreleme

- Zero Trust Modelinin Uygulama Senaryoları: Endüstriye Özgü Stratejiler

- Enerji Sektorü

- Finans Sektorü

- Üretim Sektörü

- Güvenlik Duvarı Ötesinde Güvenlik: Zero Trust ve İç Tehdit Yönetimi

- İç Tehdit Yönetimi

- Zero Trust ve İç Tehdit Yönetimi’nin Önemi

- Zero Trust ve Bulut Bilişim: Hibrit İnfrastruktürde Güvenliği Yeniden Tanımlamak

- Bulut Bilişim ve Zero Trust’in Avantajları

- Hibrit İnfrastrüktür ve Güvenlik Zorlukları

- Kullanıcı Davranışları ve Anomali Tespitinde Zero Trust Yaklaşımı

- Anomali Tespiti

- Zero Trust Güvenlik Mimarisine Geçiş: Planlama, Uygulama ve İşletim Süreçleri

- Planlama Süreci

- Uygulama Süreci

- İşletim Süreci

- Sonuç

- Sıkça Sorulan Sorular

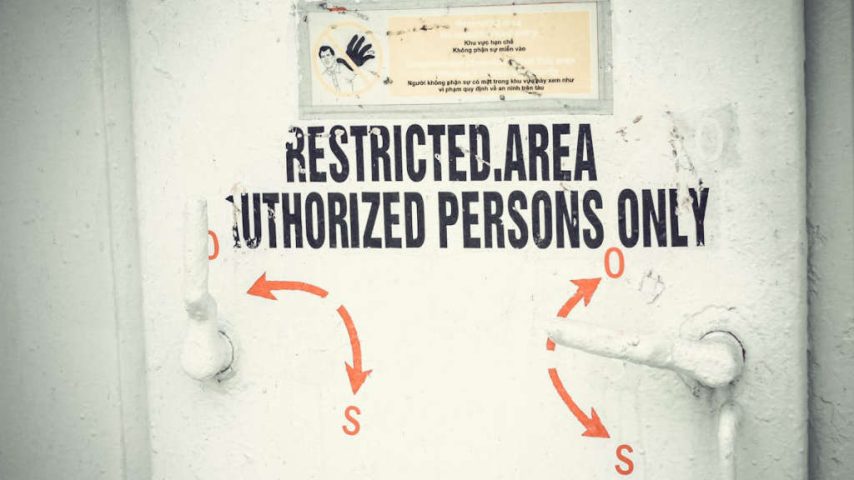

Bilgisayar korsanlığı ve veri sızıntıları günümüzün en büyük güvenlik tehditleri arasında yer almaktadır. Geleneksel güvenlik stratejileri artık yeterli olmadığı için şirketler ve kurumlar yeni yaklaşımlar arayışına girmiştir. İşte bu noktada zero trust modeli devreye girmektedir. Zero trust, güvenliği sağlamak için alışılmışın dışında bir yaklaşımı benimseyen, güvenlik duvarlarını yıkarak herhangi bir cihazın otomatik olarak güvenli olmadığını kabul eden bir strateji ve prensiptir. Bu model, güvenlik stratejilerinde tamamen yeni bir paradigmayı temsil etmektedir.

Zero Trust Modeline Giriş: Geleneksel Güvenlikten Paradigma Değişikliğine

Zero Trust, geleneksel güvenlik anlayışından ayrılan yeni bir modeldir. Bu model, ağ içerisinde herhangi bir cihaza veya kullanıcıya, otomatik olarak güvenilmemesini esas alır. Geleneksel güvenlik sistemleri, ağın dışındaki tehditlere odaklanırken, zero trust güvenlik modeli, ağ içi tehditlere de dikkat çeker.

Zero Trust Nedir?

Zero Trust, herhangi bir cihaza veya kullanıcıya varsayılan güven vermeyen bir güvenlik modelidir. Bu modelde, her kullanıcının ve cihazın kimliği ayrı ayrı doğrulanır ve erişim yetkileri sıkı bir şekilde kontrol edilir. Ayrıca, ağ içi trafiği de sürekli olarak izlenir ve denetlenir. Böylelikle, içeriden ve dışarıdan gelen tehditlere karşı daha etkili bir koruma sağlanır.

Zero Trust Modeli

Zero Trust modeli, kullanıcı güvenliği, veri güvenliği ve ağ güvenliği gibi unsurları içeren kapsamlı bir güvenlik yaklaşımını ifade eder. Bu modelde, güvenlik duvarları ve tek bir güvenlik noktası yerine, her cihaz ve kullanıcının güvenliği ayrı ayrı ele alınır. Böylelikle, ağ içi ve dışı tehditlere karşı daha etkili bir koruma sağlanır.

Zero Trust’ın Temel Prensipleri ve Güvenlik Yaklaşımı

Günümüzde kurumların karşılaştığı en büyük güvenlik tehditlerinden biri, siber saldırılar ve veri ihlalleridir. Bu tehditlerin artmasıyla birlikte geleneksel güvenlik yaklaşımları yetersiz kalmaktadır. Bu noktada ‘zero trust’ yaklaşımı, kurumların güvenlik stratejilerini değiştirmeleri ve güvenlik prensiplerini gözden geçirmeleri gerektiğini vurgulamaktadır. Peki, zero trust nedir ve temel prensipleri nelerdir?

Zero Trust Stratejisi

Zero trust, güvenlik yaklaşımını tamamen değiştiren bir stratejidir. Geleneksel yaklaşımlarda, iç ağın dışarıya karşı korunduğu ve iç ağa güvenildiği bir yapı bulunmaktadır. Oysa zero trust yaklaşımında, kurumlar herhangi bir kullanıcıya veya cihaza varsayılan olarak güvenmemekte ve her bağlantının güvenlik kontrollerinden geçmesini sağlamaktadır. Böylelikle, iç ve dış tehditlere karşı daha güçlü bir koruma sağlanmaktadır.

Zero Trust Yaklaşımı

Bu yaklaşım, ağdaki her kullanıcının kimlik doğrulaması ve yetkilendirme süreçlerinden geçmesini gerektirir. Ayrıca, veri trafiğinin şifrelenmesi ve ağ içerisindeki tüm aktivitelerin sürekli olarak izlenmesi de zero trust yaklaşımının önemli unsurlarıdır.

Zero Trust Prensibi

Zero trust prensibine göre, güvenlik politikaları ve kontrolleri, kullanıcıların ve cihazların kimlikleri, erişim hakları ve aktiviteleri üzerine odaklanmalıdır. Bunun yanı sıra, sıfır güven prensibi doğrultusunda ağ içindeki her türlü veri trafiği ve iletişim sürekli olarak izlenmeli ve denetlenmelidir. Böylelikle, kurumlar herhangi bir güvenlik ihlali durumunda daha hızlı bir şekilde müdahale edebilir ve veri güvenliğini koruyabilir.

| Zero Trust Stratejisi | Zero Trust Yaklaşımı | Zero Trust Prensibi |

|---|---|---|

| Geleneksel yaklaşımlarda iç ağın dışarıya karşı korunduğu yapı | Her kullanıcının kimlik doğrulaması ve yetkilendirme süreçlerinden geçmesi | Güvenlik politikaları ve kontrollerinin kullanıcıların kimlikleri ve aktiviteleri üzerine odaklanması |

| Varsayılan olarak iç ağa güvenme | Veri trafiğinin şifrelenmesi ve sürekli izlenmesi | Ağ içindeki veri trafiğinin sürekli olarak izlenmesi ve denetlenmesi |

Sonuç olarak, zero trust yaklaşımı kurumların güvenlik stratejilerini değiştirmelerini ve güvenlik prensiplerini gözden geçirmelerini gerektiren bir yaklaşımdır. Bu yaklaşım, geleneksel güvenlik anlayışından farklı olarak her kullanıcı ve cihazın güvenilirliğini sürekli olarak sorgular ve böylece kurumların siber tehditlere karşı daha güçlü bir koruma sağlamasına yardımcı olur.

Erişim Kontrolünde Zero Trust: Kimlik Doğrulama ve Yetkilendirme

Zero trust, günümüzün güvenlik yönetimi stratejilerinde önemli bir yer tutmaktadır. Geleneksel güvenlik yaklaşımlarında olduğu gibi, sınırların belirli noktalarda çizildiği ve iç ve dış ağların ayrıldığı bir yapıdan ziyade, zero trust yaklaşımında herhangi bir kullanıcının, cihazın veya uygulamanın güvenilir olup olmadığı sürekli olarak sorgulanmaktadır. Bu noktada kimlik doğrulama ve yetkilendirme süreçleri zero trust yaklaşımının temelini oluşturmaktadır.

Kimlik Doğrulama

Zero trust yaklaşımında kimlik doğrulama süreci, bir kullanıcının veya cihazın kendisini doğruladığı süreçleri ifade eder. Bu süreçte güçlü parolalar, çok faktörlü kimlik doğrulama ve biyometrik doğrulama gibi teknolojiler kullanılarak güvenliğin sağlanması hedeflenir. Bu sayede herhangi bir kullanıcının veya cihazın gerçek kimliği emin bir şekilde doğrulanmış olur.

Yetkilendirme

Kimlik doğrulama sürecinin ardından yetkilendirme süreci devreye girmektedir. Zero trust yaklaşımında, kullanıcıya veya cihaza herhangi bir erişim sağlanmadan önce belirli izinlerin tanımlanması ve bu izinlerin sürekli olarak denetlenmesi esastır. Bu süreçte rol bazlı erişim kontrolleri, ayrıcalıkların yönetimi ve erişim politikalarının sıkı bir şekilde takip edilmesi gerekmektedir.

Sonuç olarak, zero trust yaklaşımı, günümüzün karmaşık ve sürekli tehlikelerle karşı karşıya olan dijital dünyasında güvenlik açıklarını minimize etmek adına oldukça önemlidir. Bu yaklaşımın temelini oluşturan kimlik doğrulama ve yetkilendirme süreçleri, güvenliğin sağlanması ve verilerin korunması için kritik bir rol oynamaktadır. Güçlü parolalar, çok faktörlü kimlik doğrulama ve sürekli izleme gibi teknolojiler bu süreçlerin başarıyla yürütülmesini sağlamaktadır.

Ağ Güvenliğinde Sıfır Güven: Mikrosegmentasyon ve Kademelendirme

Ağ güvenliği, günümüzde kurumların en önemli önceliklerinden biri haline gelmiştir. Gelişen teknoloji ile birlikte artan tehlikeler karşısında, şirketler ve kurumlar ağlarını sürekli olarak güvende tutmak zorundadır. Bu noktada, sıfır güven modeli, mikrosegmentasyon ve kademelendirme gibi yöntemler önem kazanmaktadır.

Sıfır Güven Nedir?

Sıfır güven, ağ güvenliği stratejisinde kullanılan bir yaklaşımdır. Geleneksel güvenlik modelleri, iç ve dış ağ trafiğini ayrı ayrı değerlendirirken, sıfır güven modeli her kullanıcı ve cihazın potansiyel olarak tehlikeli olarak kabul edilmesi anlamına gelir. Bu yaklaşım, her kullanıcı ve cihazın ağa erişim yetkisinin ayrı ayrı belirlenmesi ve denetlenmesi gerektiği fikrine dayanmaktadır.

Mikrosegmentasyon ve Kademelendirme

Mikrosegmentasyon, ağ içerisindeki trafiği izole etmek ve ayrı ayrı denetlemek anlamına gelir. Bu sayede, potansiyel tehditlerin yayılma ve etki alanı minimum seviyeye indirilerek ağ güvenliği artırılmış olur. Kademelendirme ise ağ içerisinde farklı güvenlik seviyelerini belirlemek ve bu seviyelere göre erişim yetkilerini düzenlemek anlamına gelir. Bu sayede, kritik verilere ve sistemlere sadece belirli kullanıcıların erişebilmesi sağlanır.

Sonuç

İleri düzey ağ güvenliği için sıfır güven modeli, mikrosegmentasyon ve kademelendirme gibi yöntemlerin kullanılması kaçınılmazdır. Bu sayede, kurumlar veri güvenliğini sağlama konusunda daha başarılı olabilir ve potansiyel tehditlere karşı daha güçlü bir koruma sağlayabilirler.

Veri Koruma ve Sızma Engelleme: Zero Trust ve Uçtan Uca Şifreleme

Günümüzde veri koruma ve sızma engelleme konuları her zamankinden daha önemli hale gelmiştir. Teknolojinin gelişmesiyle birlikte, verilerin güvenliği ve gizliliği konusunda yeni yöntemler ve stratejiler geliştirilmektedir. Bu yöntemlerden biri de Zero Trust yaklaşımıdır.

Zero Trust, geleneksel güvenlik modellerinden farklı olarak, herhangi bir cihaz veya ağın güvenilir olmadığını kabul eder. Bu yaklaşım, her kullanıcının kimlik doğrulaması ve erişim kontrolleri ile korunmasını sağlar. Böylelikle, verilere sızma olasılığı minimize edilir.

Uçtan Uca Şifreleme

Bir diğer önemli veri koruma ve sızma engelleme yöntemi ise uçtan uca şifrelemedir. Bu yöntemde, veri iletimi sırasında veriler uçtan uca şifrelenerek, üçüncü şahısların verilere erişimi engellenir. Bu sayede, verilerin güvenliği sağlanmış olur.

Veri koruma ve sızma engelleme stratejileri konusunda dikkat edilmesi gereken anahtar kelimeler güvenlik, gizlilik ve erişim kontrolüdür. Bu kelimeler, verilerin korunması ve sızma engellenmesi için temel öneme sahiptir.

Sonuç olarak, Zero Trust yaklaşımı ve uçtan uca şifreleme gibi yöntemler, veri koruma ve sızma engelleme konusunda önemli adımları temsil etmektedir. Bu stratejilerin kullanılması, verilerin güvenliğini ve gizliliğini sağlamak adına hayati öneme sahiptir.

Zero Trust Modelinin Uygulama Senaryoları: Endüstriye Özgü Stratejiler

Zero Trust Modeli, güvenlik açısından en üst düzeyde koruma sağlamak amacıyla geliştirilmiş bir yaklaşımdır. Bu model, varsayılan olarak güvensiz olarak kabul eder ve iç veya dış taraftan gelen tüm verileri ve kullanıcıları kontrol altına almayı hedefler. Endüstriye özgü stratejiler ise, bu modelin farklı sektörlerde nasıl uygulanabileceğini ve hangi özel gereksinimlere uygunluk gösterebileceğini belirtir.

Enerji Sektorü

Enerji sektörü, Zero Trust Modelini genellikle IoT cihazlarına ve sanal kontrol sistemlerine uygular. Bu sektörde, sürekli olarak hareket halinde olan ve uzak bölgelerde bulunan ekipmanlar üzerinde hassasiyetle çalışmak gereklidir. Bu yüzden, tüm cihazlardan gelen verilerin sürekli olarak izlenmesi ve doğrulanması gerekmektedir.

Finans Sektorü

Finans sektörü, Zero Trust Modelini özellikle hassas müşteri verilerinin korunması amacıyla kullanır. Dolandırıcılık girişimlerini engellemek ve veri ihlallerini önlemek için, finans kuruluşları tüm verilere sıkı bir denetim ve erişim kontrolü uygular.

Üretim Sektörü

Üretim sektörü, Zero Trust Modelini endüstriyel kontrol sistemlerinin korunması için kullanabilir. Bu tür sistemler, üretim tesislerinin operasyonel sürekliliği için kritik öneme sahiptir. Bu yüzden, tesis dışından gelen erişimlere karşı sıkı bir güvenlik politikası izlenmelidir.

“Zero Trust Modeli, günümüz dijital tehditlerine karşı en etkili koruma sağlayan bir güvenlik yaklaşımıdır.” – Güvenlik Uzmanı John Smith

Bu endüstriye özgü stratejiler, her sektörün kendi özel ihtiyaçlarına uygun bir şekilde güvenlik önlemlerini belirlemesine yardımcı olur. Önemli olan gerçek zamanlı izleme, sürekli doğrulama ve kategoriye özel güvenlik politikaları oluşturmaktır.

Güvenlik Duvarı Ötesinde Güvenlik: Zero Trust ve İç Tehdit Yönetimi

Şirketlerin siber güvenlik konusundaki hassasiyetleri her geçen gün artmaktadır. Gelişen teknoloji ile birlikte artan tehditler karşısında, kurumlar daha etkili güvenlik önlemleri almak zorundadır. Bu noktada, güvenlik duvarı ötesinde güvenlik kavramı olan Zero Trust ve iç tehdit yönetimi oldukça önem kazanmaktadır.

İç Tehdit Yönetimi

İç tehdit yönetimi, kurum içindeki çalışanların bilinçli ya da bilinçsiz olarak gerçekleştirebileceği tehditlere karşı alınan önlemleri kapsar. Bu önlemler, çalışanların yetki ve erişimlerinin kontrol altında tutulması, sistematik izleme ve tehdit tespiti, eğitim ve farkındalık programları gibi unsurları içerir.

Zero Trust ve İç Tehdit Yönetimi’nin Önemi

- Güvenlik Duvarı Ötesinde Güvenlik: Zero Trust yaklaşımı, kurumların sadece dış tehditlere karşı değil, iç tehditlere karşı da güvenlik sağlamasını sağlar.

- Tehditlerle Başa Çıkma: İç tehdit yönetimi, kurum içindeki olası tehditleri belirlemek ve bu tehditlere karşı etkili önlemler almak için bir zemin oluşturur.

- Tümleşik Güvenlik: Zero Trust ve iç tehdit yönetimi, kurumsal güvenliği bütünsel bir şekilde ele alarak, sadece ağın dışındaki tehditlere değil, aynı zamanda içerideki tehditlere karşı da koruma sağlar.

Güvenlik duvarı ötesinde güvenlik kavramı, günümüzdeki karmaşık ve sürekli gelişen tehditler karşısında şirketlerin siber güvenlik stratejilerinde önemli bir yer tutmaktadır. Zero Trust ve iç tehdit yönetimi, bu stratejilerin temel taşlarını oluşturarak, kurumların güvenlik açıklarını en aza indirmesine yardımcı olur.

Zero Trust ve Bulut Bilişim: Hibrit İnfrastruktürde Güvenliği Yeniden Tanımlamak

Bulut bilişim teknolojileri, iş dünyasında giderek artan bir şekilde kullanılmaktadır. Ancak, bu teknolojilerin güvenliği konusundaki endişeler de aynı oranda artmaktadır. Özellikle hibrit altyapı modelleri kullanıldığında, Zero Trust yaklaşımının güvenlik anlayışını yeniden tanımlamak olduğu düşünülmektedir.

Zero Trust (Sıfır Güven) yaklaşımı, geleneksel ağ güvenliği anlayışını terk ederek, herhangi bir iç veya dış ağ kaynağına güvenilmemesi gerektiğini savunur. Bu yaklaşım, bulut bilişim ortamlarında daiddialı bir şekilde uygulanabilir. Bulutun esnek ve dağıtılmış yapısı, Zero Trust prensiplerine uygun bir şekilde güvenlik politikalarının oluşturulmasına olanak tanır.

Bulut Bilişim ve Zero Trust’in Avantajları

Bulut bilişim, şirketlerin esneklik, ölçeklenebilirlik ve veri erişim kolaylığı gibi birçok avantajından yararlanmasını sağlar. Bununla birlikte, güvenlik endişeleri de göz ardı edilmemelidir. Zero Trust yaklaşımı, bulut bilişim altyapılarında veri güvenliğini sağlamak için ideal bir çözüm olarak öne çıkmaktadır.

Hibrit İnfrastrüktür ve Güvenlik Zorlukları

Hibrit altyapı modelleri, hem özel hem de kamuya ait bulut kaynaklarını bir arada kullanmayı sağlar. Bu durum, güvenlik politikalarının karmaşıklığını artırabilir. Ancak, Zero Trust yaklaşımı sayesinde, farklı kaynaklardan gelen verilere eşit derecede şüpheci yaklaşılabilir ve güvenlik önlemleri buna göre uyarlanabilir.

Kullanıcı Davranışları ve Anomali Tespitinde Zero Trust Yaklaşımı

Kullanıcı davranışları, işletmelerin bilgi güvenliği ve veri koruma stratejilerinin önemli bir parçasıdır. Geleneksel güvenlik yaklaşımlarının eksik kaldığı noktalardan biri de kullanıcı davranışlarını doğru bir şekilde analiz edememeleridir. Bu noktada Zero Trust yaklaşımı, kullanıcı davranışlarını ayrıntılı bir şekilde izleyerek, anormal durumları tespit etmek ve önlem almak konusunda önemli bir rol oynamaktadır.

Zero Trust yaklaşımı, güvenlik duvarlarının sadece dışarıdan gelen tehditlere karşı değil, aynı zamanda içeriden gelen tehditlere karşı da etkili olmasını hedefler. Bu yaklaşım, her kullanıcının güvenilmez olduğunu ve sürekli olarak izlenmesi gerektiğini öngörür. Bu sayede, kullanıcı davranışlarına bağlı olarak ortaya çıkan anormal durumlar hızlı bir şekilde tespit edilebilir ve önlem alınabilir.

Anomali Tespiti

Zero Trust yaklaşımı, kullanıcı davranışlarında ortaya çıkan anormallikleri tespit etmek için güçlü bir araçtır. Kullanıcıların normal davranış modelleri belirlenir ve bu modellerden sapmalar tespit edilerek, potansiyel tehditlerin önüne geçilebilir. Güçlü bir yapıya sahip olan Zero Trust yaklaşımı, anormal durum tespiti konusunda olağanüstü başarılar göstermektedir.

İşletmeler için en önemli olan konuların başında güvenlik gelir. Veri koruma stratejileri, kullanıcı davranışlarının doğru bir şekilde izlenmesi ve anormal durumların tespit edilmesi üzerine kurulmalıdır. Zero Trust yaklaşımı, bu noktada işletmelere önemli bir yardımcı olabilir ve güvenlik açıklarının minimize edilmesine yardımcı olabilir.

Zero Trust Güvenlik Mimarisine Geçiş: Planlama, Uygulama ve İşletim Süreçleri

Günümüzde kurumların veri güvenliği büyük bir tehlike altındadır. Bu nedenle, siber güvenlik stratejileri sürekli olarak güncellenmeli ve geliştirilmelidir. Zero Trust güvenlik mimarisi, bu ihtiyaca cevap veren bir yaklaşım olarak öne çıkmaktadır. Peki, Zero Trust güvenlik mimarisine geçiş nasıl yapılmalıdır? İşte, bu makalede Zero Trust güvenlik mimarisine geçiş sürecinin planlama, uygulama ve işletim süreçleri detaylı bir şekilde ele alınacaktır.

Planlama Süreci

Zero Trust güvenlik mimarisine geçiş yapmadan önce, detaylı bir planlama süreci gerekmektedir. Bu süreç, mevcut güvenlik zafiyetlerinin değerlendirilmesi, iş süreçlerinin analiz edilmesi ve uygun çözüm stratejilerinin belirlenmesini kapsar. Planlama sürecinde aşağıdaki adımlar izlenmelidir:

- Güvenlik Zafiyetlerinin Belirlenmesi: Mevcut güvenlik zafiyetleri detaylı bir şekilde incelenmeli ve bu zafiyetlere yönelik çözüm önerileri geliştirilmelidir.

- İş Süreçlerinin Analizi: Kurumun iş süreçleri detaylı bir şekilde analiz edilmeli ve hangi noktalarda Zero Trust güvenlik mimarisi uygulanacağı belirlenmelidir.

- Çözüm Stratejilerinin Belirlenmesi: Zero Trust güvenlik mimarisine geçiş için uygun çözüm stratejileri belirlenmeli ve uygulama planı oluşturulmalıdır.

Uygulama Süreci

Planlama sürecinden sonra, Zero Trust güvenlik mimarisinin uygulanmasına geçilmelidir. Bu süreç, teknolojik altyapının hazırlanması, güvenlik politikalarının oluşturulması ve güvenlik çözümlerinin uygulanmasını içerir. Uygulama sürecinde aşağıdaki adımlar izlenmelidir:

- Teknolojik Altyapının Hazırlanması: Zero Trust güvenlik mimarisi için gerekli olan teknolojik altyapı detaylı bir şekilde planlanmalı ve kurumun ihtiyaçlarına uygun olarak hazırlanmalıdır.

- Güvenlik Politikalarının Oluşturulması: Zero Trust güvenlik mimarisi için gerekli olan güvenlik politikaları detaylı bir şekilde belirlenmeli ve kurumun tüm çalışanlarına bu politikaların uygulanması sağlanmalıdır.

- Güvenlik Çözümlerinin Uygulanması: Zero Trust güvenlik mimarisi için uygun olan güvenlik çözümleri kuruma entegre

si olarak uygulanmalıdır. Bu çözümler, ağ güvenliği, veri güvenliği ve kimlik doğrulama gibi alanları kapsamalıdır.

İşletim Süreci

Zero Trust güvenlik mimarisi uygulandıktan sonra, sürecin işletilmesine geçilmelidir. Bu süreç, güvenlik önlemlerinin sürekli olarak izlenmesi, güncellenmesi ve geliştirilmesini içerir. İşletim sürecinde aşağıdaki adımlar izlenmelidir:

- Güvenlik Önlemlerinin İzlenmesi: Zero Trust güvenlik mimarisi kapsamında alınan güvenlik önlemleri sürekli olarak izlenmeli ve olası güvenlik ihlallerine karşı proaktif bir şekilde önlem alınmalıdır.

- Güncellenme ve Geliştirme: Zero Trust güvenlik mimarisi sürekli olarak güncellenmeli ve yeni güvenlik tehditlerine karşı etkin bir şekilde koruma sağlanmalıdır.

- Eğitim ve Farkındalık Oluşturma: Kurumun tüm çalışanlarına düzenli olarak güvenlik eğitimleri verilmeli ve siber güvenlik farkındalığı oluşturulmalıdır.

Bu süreçlerin başarılı bir şekilde yürütülmesi, kurumun siber güvenlik açısından daha güçlü ve dirençli olmasını sağlayacaktır. Zero Trust güvenlik mimarisi, günümüzün karmaşık ve dinamik tehdit ortamında kurumları korumak için etkili bir strateji olmaya devam edecektir.

Sonuç

Sonuç olarak, Zero Trust Modeli, geleneksel güvenlik stratejilerinin yerine yeni bir paradigma getirerek, kuruluşların verilerini ve ağlarını daha etkin bir şekilde korumalarını sağlamaktadır. Zero Trust yaklaşımı, güvenlik duvarlarının arkasına güvenmek yerine her kullanıcı ve cihazın sürekli olarak doğrulandığı, güvenlik politikalarının dinamik olarak uygulandığı bir sistem sağlamaktadır. Bu nedenle, herhangi bir güvenlik ihlali durumunda veri ve ağların korunmasını sağlamak için Zero Trust Modeli’ni benimsemek, kuruluşların güvenlik seviyelerini artırmalarına yardımcı olacaktır.

Sıkça Sorulan Sorular

Zero Trust, herhangi bir cihazın veya kullanıcının güvenilir olmadığını varsayarak ağ ve sistemlere erişim politikaları oluşturan bir güvenlik yaklaşımıdır.

Zero Trust’in temel prensipleri least privilege (en az ayrıcalık), micro-segmentation (mikro-segmentasyon), ve explicit verification (açık doğrulama) üzerine kurulmuştur.

Zero Trust, ağ ve sistemlerin daha güvenli olmasını sağlayarak veri sızıntılarını ve saldırıları azaltmaya yardımcı olur. Ayrıca içeriden gelen tehditlere karşı daha etkili bir koruma sağlar.

Zero Trust uygulaması, kimlik doğrulama, güvenlik duvarları, erişim denetimleri ve loglama gibi yöntemlerle gerçekleştirilir. Ayrıca sıkı erişim politikaları belirlenir.

Özellikle kurum içi ve dışı tehditlerin arttığı, mobil cihazların ve bulut hizmetlerinin kullanımının yaygınlaştığı ortamlarda Zero Trust yaklaşımı önerilir.

Zero Trust’a geçiş, kurumun mevcut güvenlik politikalarını gözden geçirmesi, ağ ve sistem yapılandırmalarını güncellemesi ve çalışanları eğitmesiyle gerçekleştirilir.

Zero Trust, kullanıcıların ve cihazların her zaman güvenilir olmadığını varsayarak, verilerin korunması ve gizliliğin sağlanması için ek katmanlar oluşturur.

Zero Trust, dijital dönüşüm süreçlerinin hızlanmasıyla birlikte daha fazla kurumun tercih ettiği bir güvenlik yaklaşımı haline gelmeye devam ediyor.

Zero Trust yaklaşımının endüstri standartları arasında NIST Special Publication 800-207 ve Forrester Zero Trust sıfır güvenlik modeli bulunmaktadır.

Zero Trust uygulamalarının karmaşık yapısı ve maliyetli olabilmesi, bazı kurumlar için dezavantajlar arasında yer alabilir.

0 Yorum